[点晴永久免费OA]勒索病毒来袭!教你如何做好数据防护

|

admin 2024年6月28日 11:30

本文热度 3889

2024年6月28日 11:30

本文热度 3889

|

1.背景

勒索病毒是一种恶意软件,其目的是通过加密受害者的文件或锁定计算机系统来勒索钱财。通常文件会统一一种后缀,并且会在每个文件夹中生成txt、html、hta格式的勒索信,勒索信会告知您的计算机已被加密,需支付比特币到比特币钱包中方可获取解密密钥或恢复访问权限,并且会留下黑客的邮箱比特币钱包地址,便于受害者联系及支付赎金。勒索病毒的攻击过程依赖于加密,加密文件会生成一对密钥。其中之一是解密密钥,它成为访问文件的唯一方法,受害者通过支付赎金的方式才能获取解密密钥。然而,支付赎金并不一定能获得解密密钥或工具,例如攻击者言而无信,选择“撕票”,在收到赎金后销声匿迹,或者提供的密钥无法正常解密。因此,我们在此分享关于勒索病毒防范和处理的相关指南,希望能够帮助大家更好地应对这类威胁。2. 勒索病毒常见传播途径

2.1 远程桌面协议(RDP)暴力破解

RPD暴露在互联网弱口令使得攻击者可以轻易地通过暴力破解进入目标系统。成功获取RDP访问权限后,攻击者可以直接操作系统,无需绕过其他复杂的安全措施。由于RDP通常用于远程管理服务器和计算机,攻击者可以轻松地在网络内传播勒索病毒。2.2 漏洞利用

很多企业在使用某OA及财务系统后,未定期做漏洞扫描,导致软件系统存在多个漏洞存在,从而使得攻击者利用Nday轻松获取系统权限,个别攻击者会利用高危漏洞被披露后的短时间内,利用1Day对暴露于网络上并存在有漏洞未修复的机器发起攻击。2.3 钓鱼邮件

攻击者会对目标用户进行打点信息收集,获取到目标用户的邮箱信息后,进行伪造并批量发送,往往目标多为财务人员及高管,通常发送的附件多为“人社部发〔2023〕161号文:公司与个人缴纳比例最新调整”、“发票.rar”等进行命名,配合话术使目标用户降低防备心从而点击运行附件,最终攻击者通过钓鱼获取受灾主机权限直接运行勒索病毒文件,将受灾主机数据全部加密。2.4 数据库入侵

用户不当配置数据库后,导致暴露在互联网,攻击者可利用端口扫描+弱口令爆破结合进行攻击,从而获取数据库账号密码,使用SQL命令获取服务器权限。3. 勒索病毒的危害

3.1 数据丢失

勒索病毒会加密受灾用户计算机系统的大部分文件,导致无法正常使用和访问,攻击者通常使用不同类型的加密,从对称加密(如 AES 或 DES)到需要公钥和私钥的非对称加密再到结合两者的双重加密。勒索病毒攻击正变得越来越频繁和复杂,其目的是防止任何没有密钥的反向操作。因此如果受灾用户没有做数据备份,并且选择不支付赎金或支付赎金后仍未获得解密密钥,那么数据可能会永久丢失。案例:英国国家医疗服务体系(NHS)近日透露,24年6月初Synnovis医疗组织遭到俄罗斯勒索软件组织“麒麟”(Qilin)攻击,导致伦敦多家医院受到影响,由于数据被加密且未做备份,被迫取消了数百项手术计划和门诊预约。3.2 业务中断

当勒索病毒感染企业的关键系统(如生产系统、财务系统等)时,这些系统服务等应用会被强制停运,导致系统无法正常访问和使用,直接影响企业的正常运营。案例:美国医疗保健巨头阿森松医院(Ascension)24年5月中旬遭遇了Black Basta勒索软件团伙攻击,导致旗下140个医院和40个高级护理机构运营中断,电子健康记录系统、在线医疗平台、电话系统、配药系统等重要信息基础设施严重瘫痪,该医院已经聘请了第三方专家团队协助进行调查和补救,再次期间只能通过手动操作及纸质记录方式向患者提供必要的线下服务。3.3 经济损失

因勒索病毒加密复杂,很多受灾用户被迫支付赎金以恢复对其数据的访问。赎金金额通常较高,从几千美元到几百万美元不等;但部分攻击者言而无信,收到赎金后不提供密钥或者已读不回,也存在收到赎金后将窃取的数据二次交易或公开,更加剧了损失。案例:24年2月医疗技术公司Change Healthcare遭受勒索病毒攻击,攻击团伙是一个总部位于俄罗斯的勒索软件团伙,称为ALPHV。该组织本身声称对这次攻击负责,声称它窃取了超过六TB的数据,包括“敏感”医疗记录。本次攻击使母公司UnitedHealth Group(UHG)花费了超过8.72亿美元来应对这次攻击带来的后果,这些成本的一部分涉及向数千家供应商提供加速付款和无息、免费贷款。另一部分专门用于事件响应和从头开始完全重建Change Healthcare的系统。事后,ALPHV团伙收到赎金后销声匿迹,没有按照约定将部分赎金分给负责窃取数据的附属机构,导致该附属机构RansomHub再次索要赎金,未果后公开了部分数据并有意交易其余数据。3.4 声誉损失

如果客户数据被加密或泄露,客户对企业的信任度会下降,导致客户流失和业务机会减少,并且勒索病毒攻击通常会引起媒体广泛关注,负面报道会损害企业的品牌形象,特别是对知名品牌而言。案例:20年8月初著名数码摄像机厂商佳能(Canon)遭受的Maze勒索病毒攻击,导致超过 10TB 的数据被盗。即使佳能第一时间官方提供解决方案但客户对佳能已经产生了质疑,导致信任度下降,并且由于大量负面新闻报道也影响了佳能的市值和在市场的地位。4. 全流程教程

4.1 防止扩散

4.1.1 隔离感染的设备

若发现自己的电脑或者服务器已被感染勒索病毒,需立即断开感染设备的网络连接,包括有线网络和无线网络,以防止该病毒横向扩散。从受感染的设备(如PC、服务器)上拔掉网线,立即切断其与网络的物理连接。如果设备通过Wi-Fi连接,关闭设备上的Wi-Fi连接功能,也可以在无线访问点或无线控制器上将受感染设备的MAC地址列入黑名单,禁止其连接。4.1.2 通知相关人员和部门

在隔离完成后,立即通知公司相关人员及部门同步感染情况,让部门调派人员进行下一步处置操作,部门收到消息后,紧急同步给公司所有人员,让后续其他受灾用户及时联系部门。4.1.3 阻止进一步传播

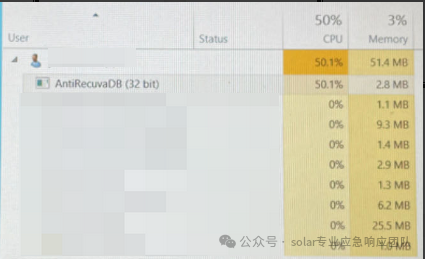

若公司有部署交换机,管理员可登录到交换机管理界面(通常是通过Web界面或命令行界面),在交换机管理界面中,找到相应的端口并将其禁用。在防火墙上封锁常用的勒索病毒传播端口(如SMB端口445、3389远程桌面端口等),可根据所中招的勒索病毒进行信息收集确认后进行封禁,在防火墙管理界面中添加规则,阻止特定端口的入站和出站流量。若公司有部署相关网络设备,可以扫描网络中的其他设备,检查是否有其他设备受到感染。4.1.4 关停勒索病毒软件

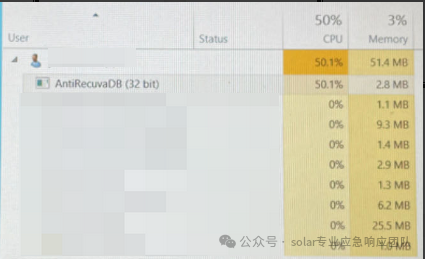

windows系统可查看任务管理器中CPU占有率最高的程序定位是否为勒索病毒程序,同时按下【Ctrl + Shift + Esc】键或右键单击任务栏的空白处选中任务管理器。

4.2 数据备份

当发现系统感染了勒索病毒后,需立即进行数据备份可以确保未被加密或未受影响的数据得到保护。这可以防止勒索病毒进一步扩散和加密更多的文件,对数据进行备份也是为了确保后续恢复期间出现问题可以及时回滚。4.2.1 Windows Server Backup

打开服务器管理器,点击“添加角色和功能”,勾选Windows Server Backup对其进行安装,根据需求对其进行全备份、增量备份或差异备份,备份完成后可以在备份目标看到相应的备份文件。4.2.2 第三方软件进行备份

可利用微PE及DiskGenius软件相结合进行数据备份,使用微PE制作U盘后,重启进入BIOS,通过DiskGenius软件选择需要备份的硬盘数据进行备份4.2.3 快照虚拟机

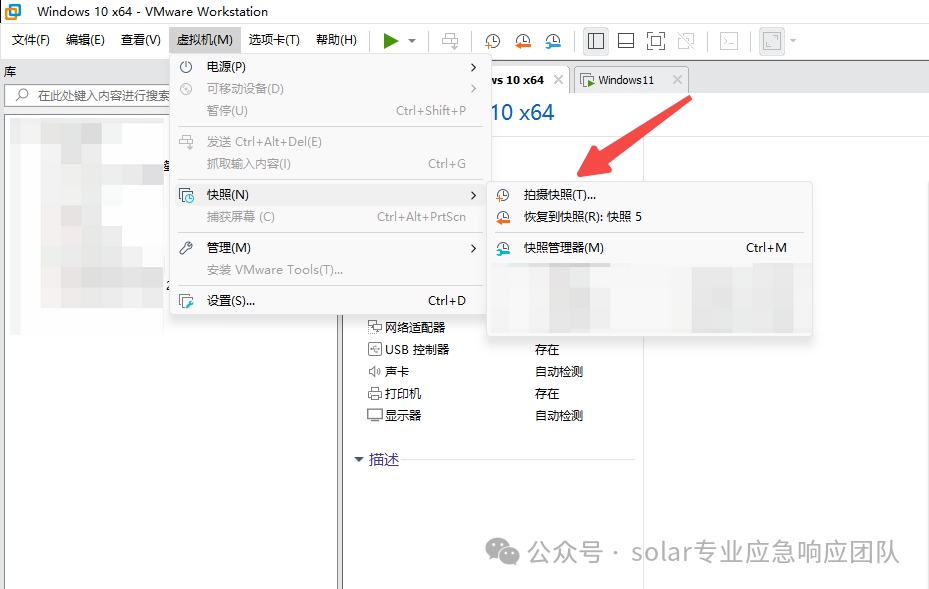

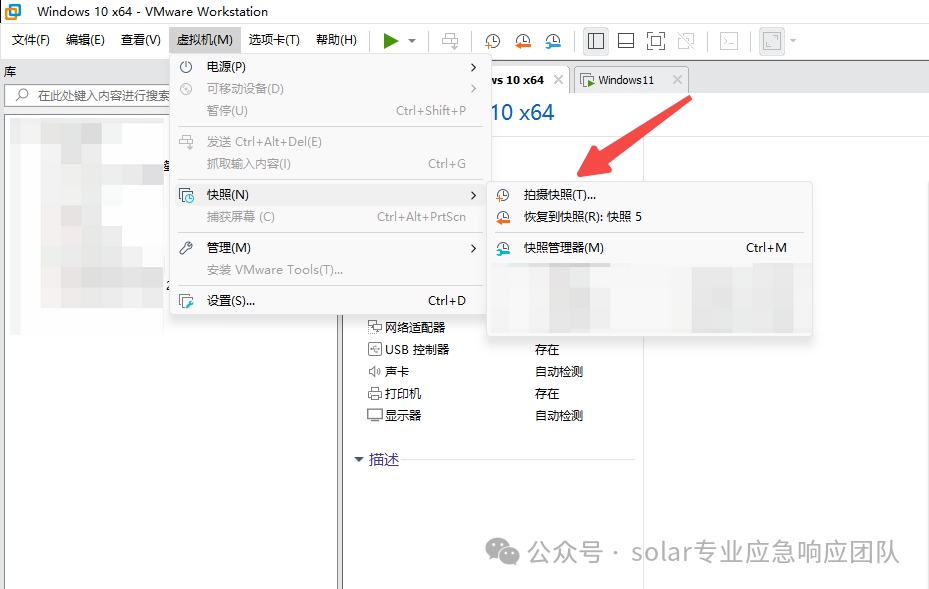

VMware可以选择拍摄快照进行数据备份,顾名思义将此刻的的系统状态进行存档(包含了所有的内容),后续想要返回这个时间节点点击快照管理器此刻存档点即可恢复。

4.3 安全加固项检查

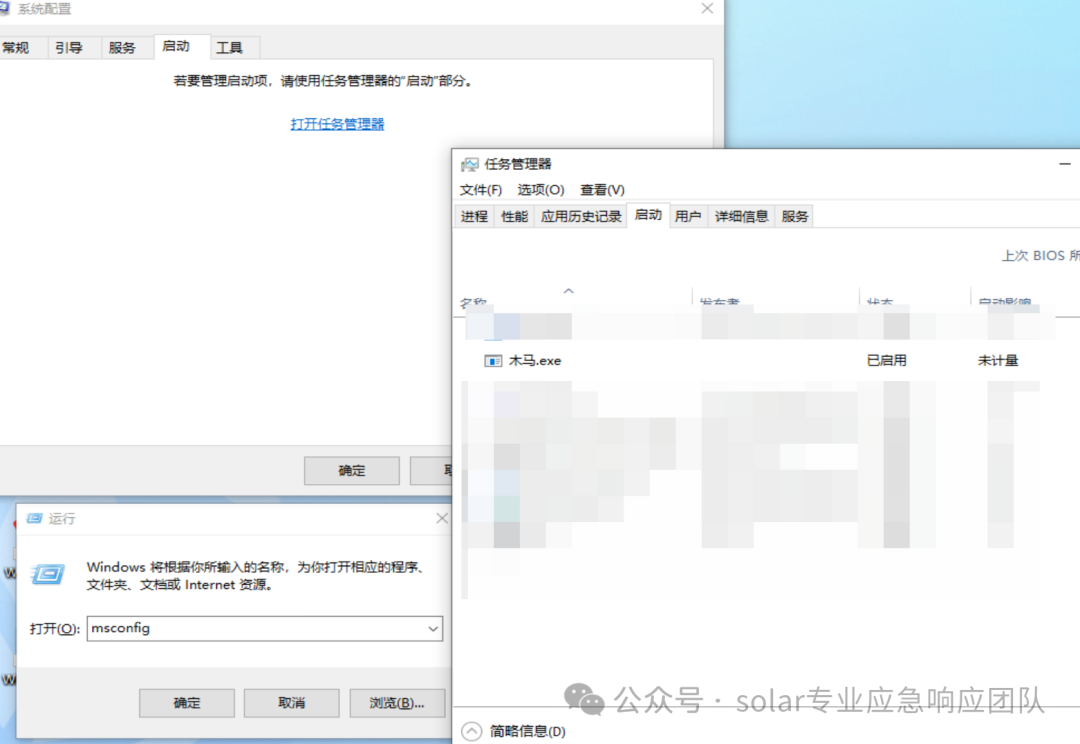

4.3.1 启动项

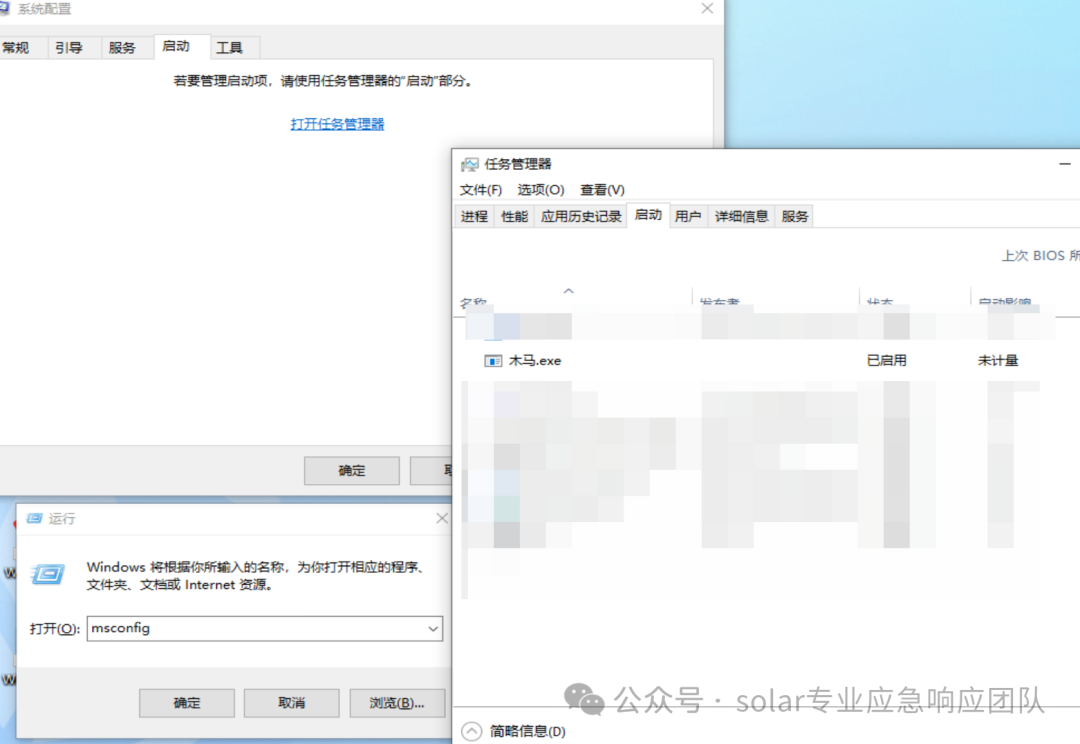

方法一:运行框

【Win+R】打开运行框,输入【msconfig】命令,在【系统配置】框中单击【启动】选项卡,可查看启动项的详细信息。

方法二:文件夹

访问以下路径可查看启动项目录下是否非业务程序在该目录下。

C:\Users\用户名\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

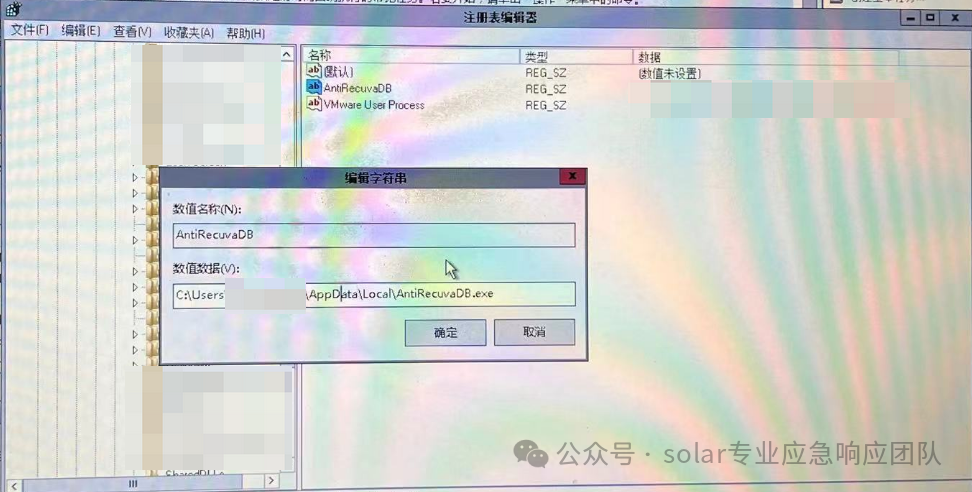

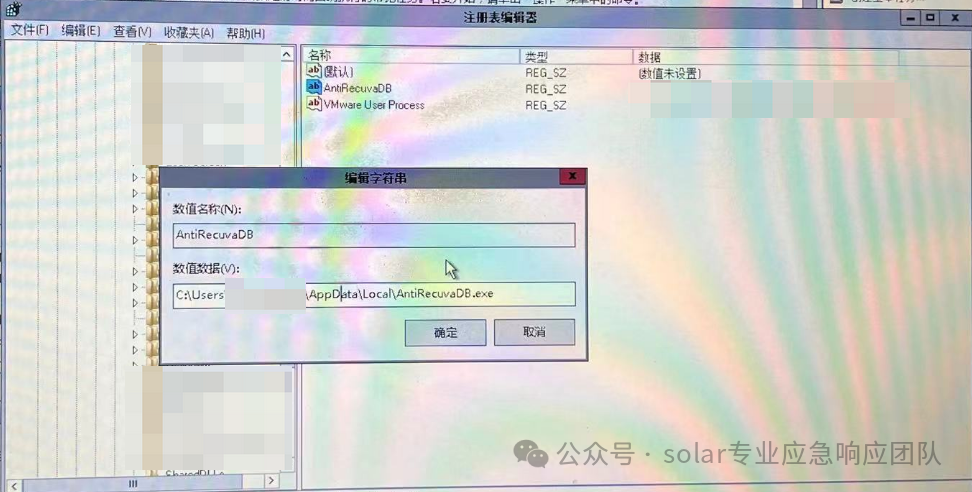

方法三:注册表

【Win+R】打开运行框,输入【regedit】命令打开注册表,可通过注册表查看开机启动项是否正常,尤其需要注意以下三个注册表,检查右侧是否存在异常的项目并清除残留病毒或木马

HKEY_CURRENT_USER\software\micorsoft\windows\currentversion\run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

4.3.2 计划任务

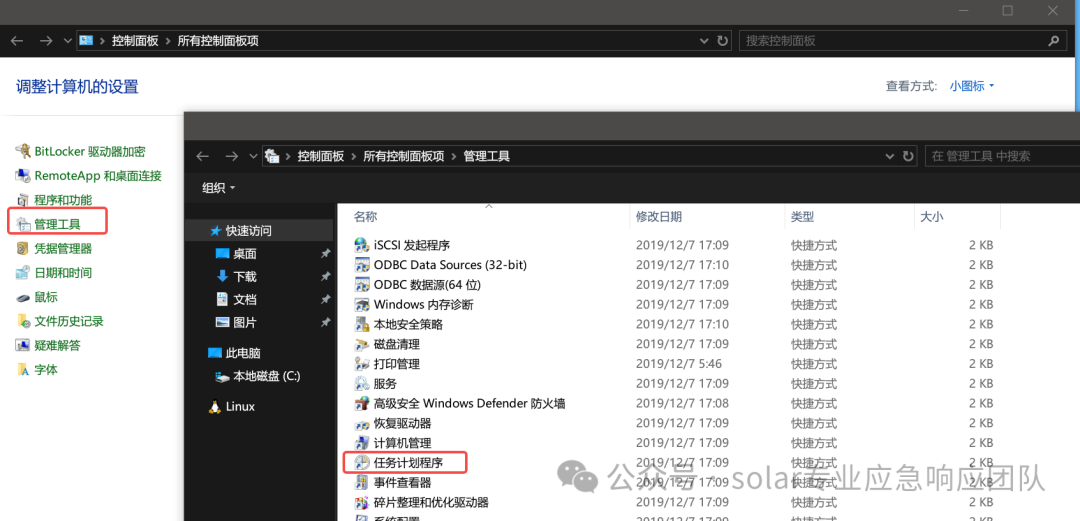

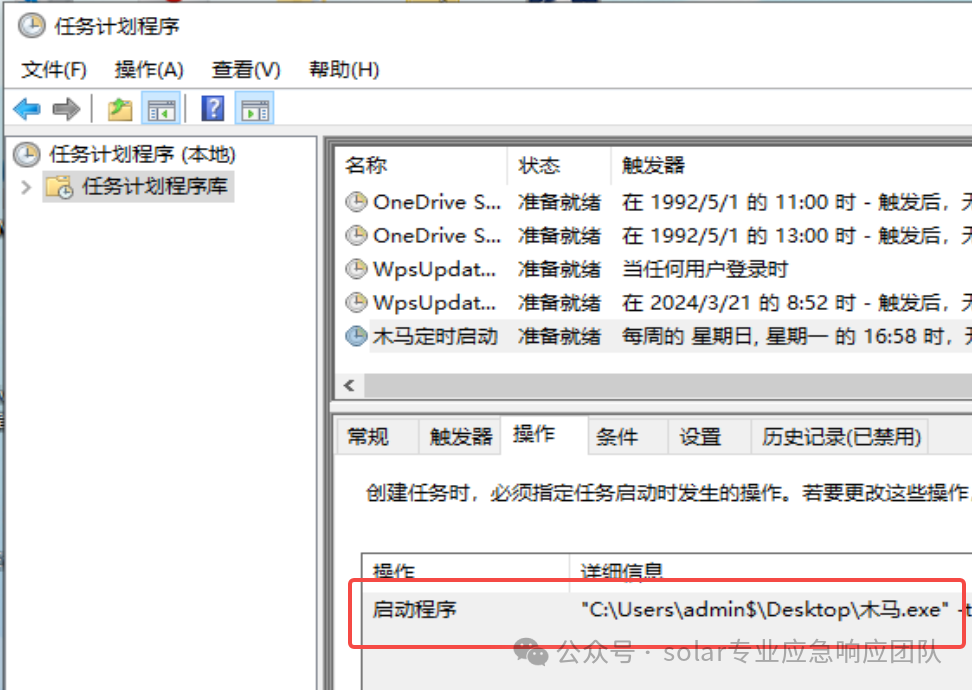

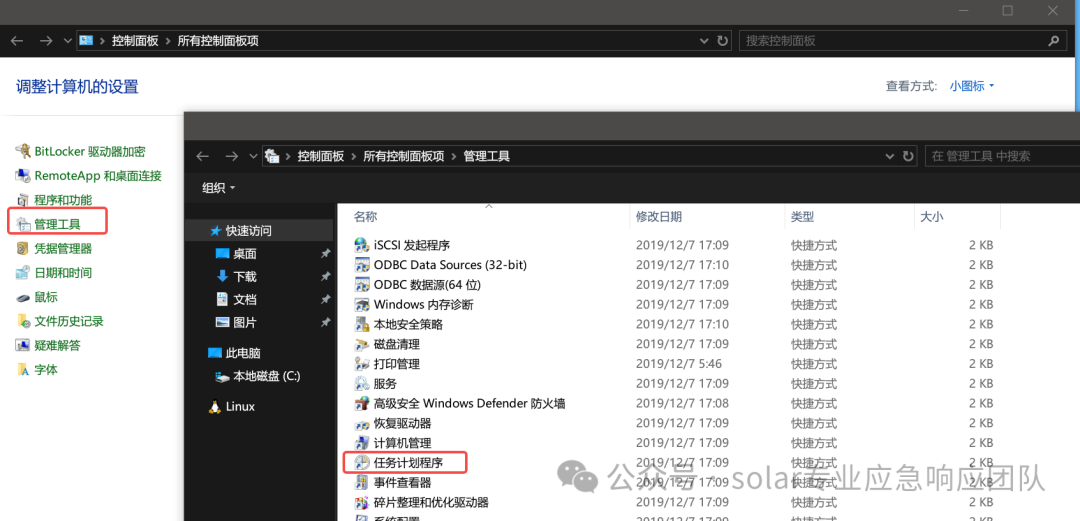

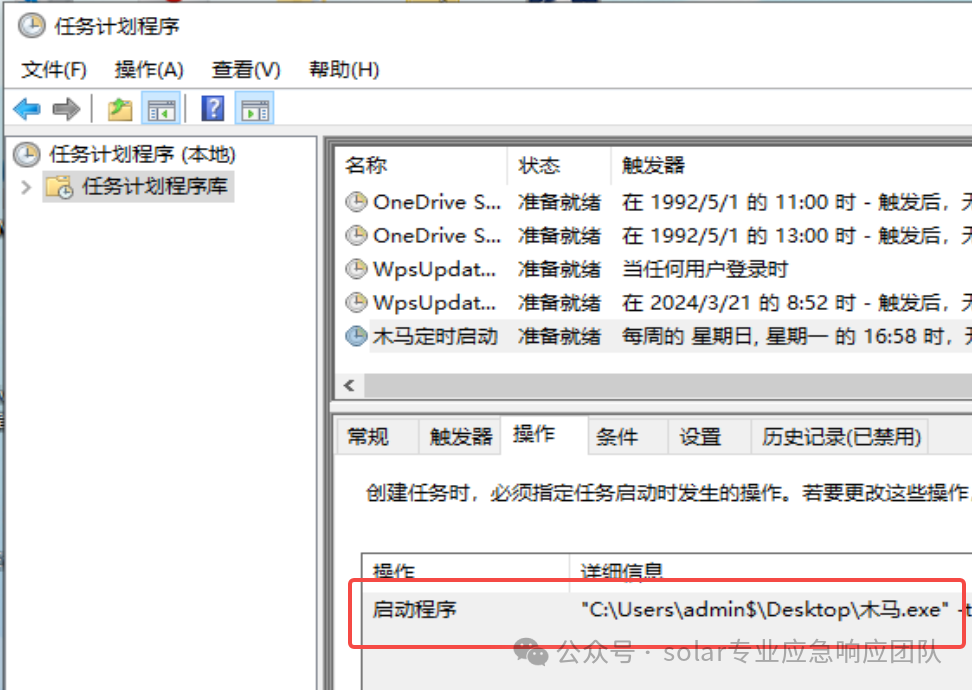

方法一:运行框

【Win+R】打开运行框,输入【control】命令打开控制面板,点击任务计划程序,查看计划任务属性,便可以发现 木马文件的路径。

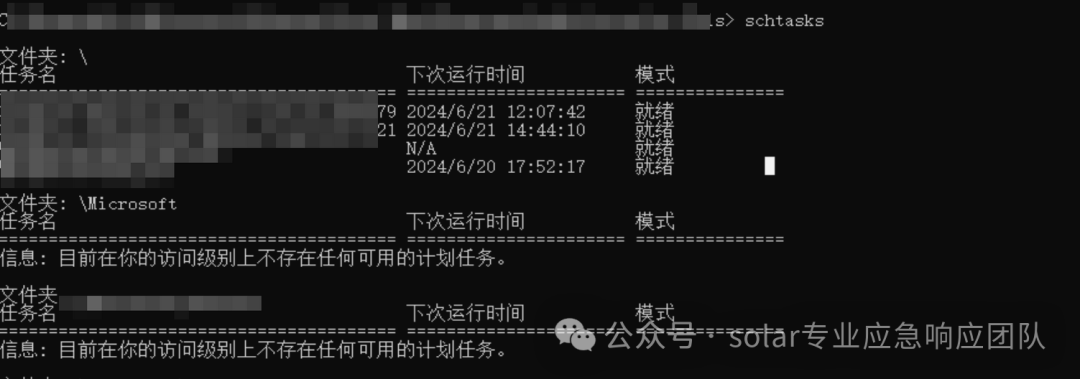

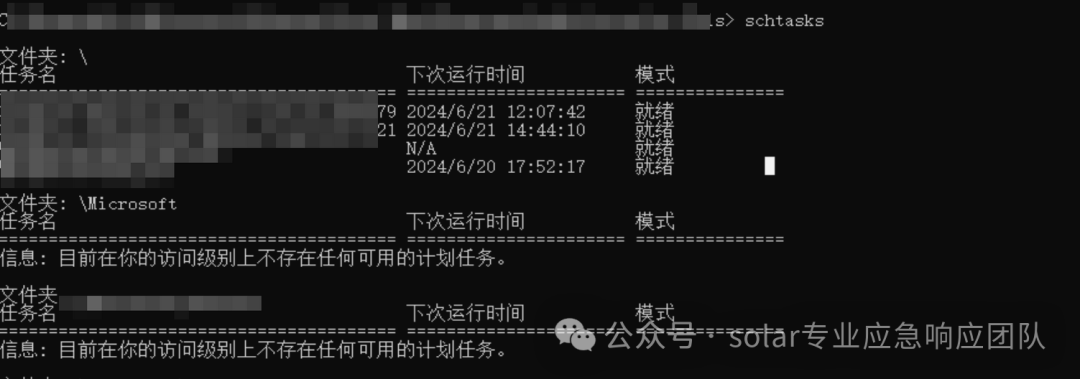

方法二:schtasks命令

通过cmd命令框输入schtasks命令,通过命令行界面灵活管理Windows计划任务

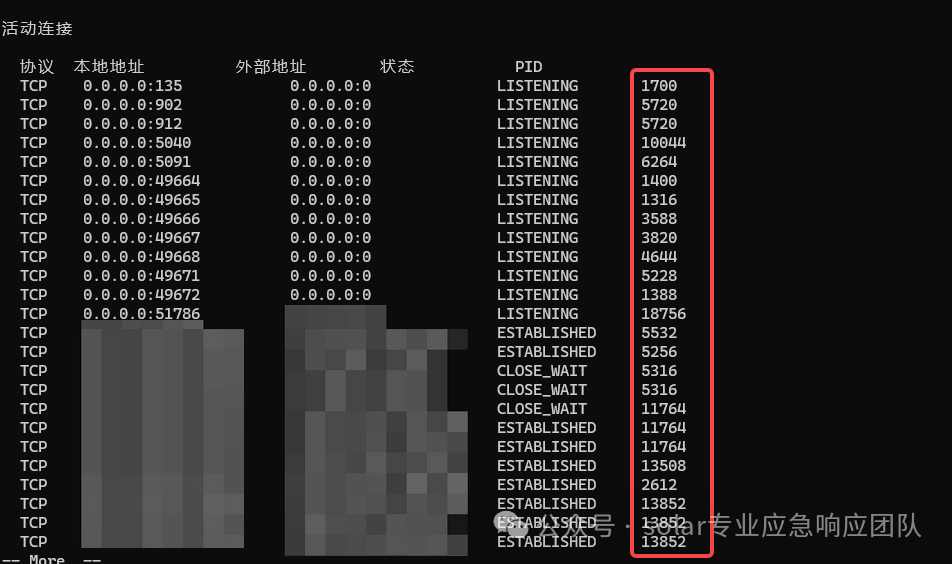

4.3.3 网络连接

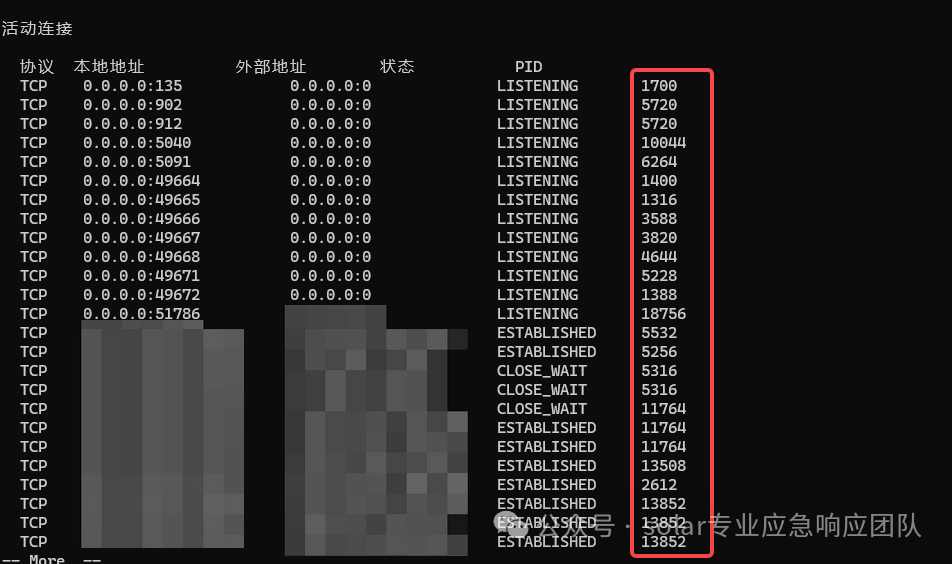

端口连接情况

查看服务器端口连接情况,判断是否有远程连接、可疑连接,通过以下命令可以查看

netstat -ano |more

若不确定IP是否可疑,可结合微步对IP进行信息查询

若不确定IP是否可疑,可结合微步对IP进行信息查询程序定位

如若确定可疑IP和端口,可使用tasklist命令进行进程定位,快速确认该程序是什么

tasklist /scv|findstr "PID"

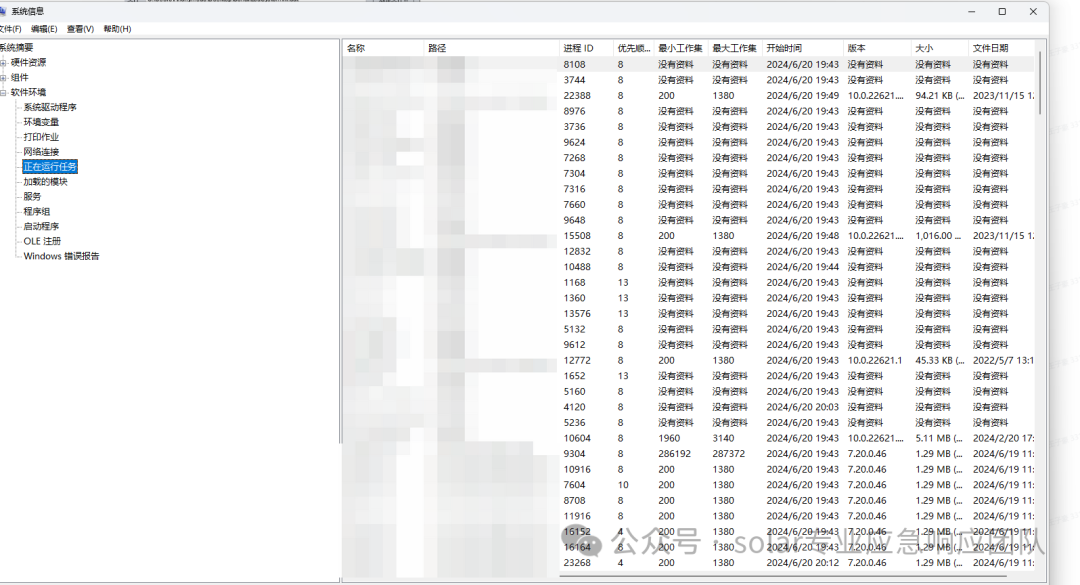

在确定程序名称后,可使用everything进行程序文件定位可疑进程

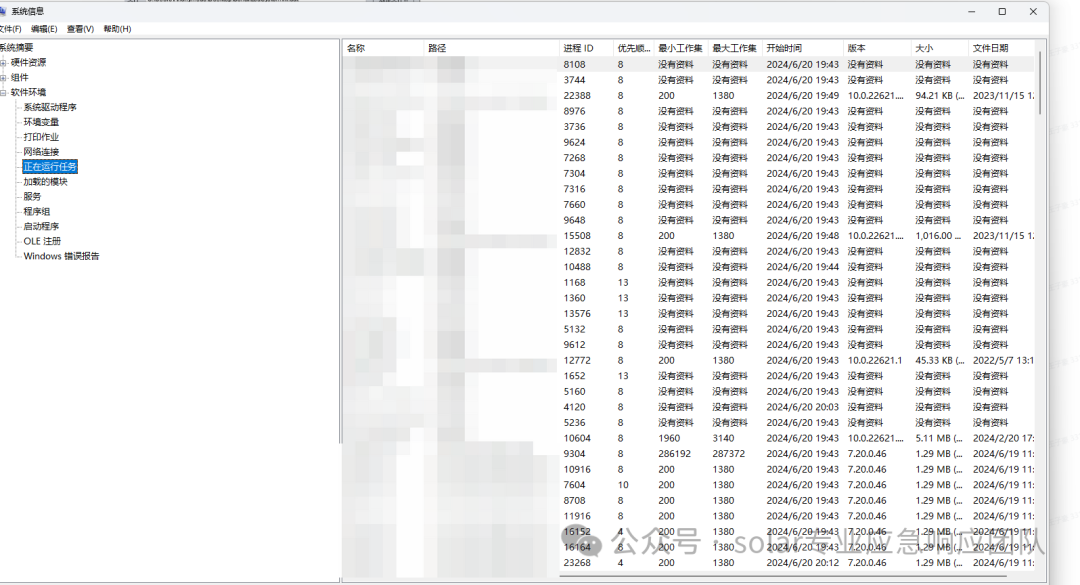

【Win+R】打开运行框,输入【msinfo32】命令打开系统信息,依次点击 "软件环境 -- 正在运行任务",可以查看到进程的详细信息,比如进程路径、进程ID、文件创建日期以及启动时间等。

4.3.4 账号排查

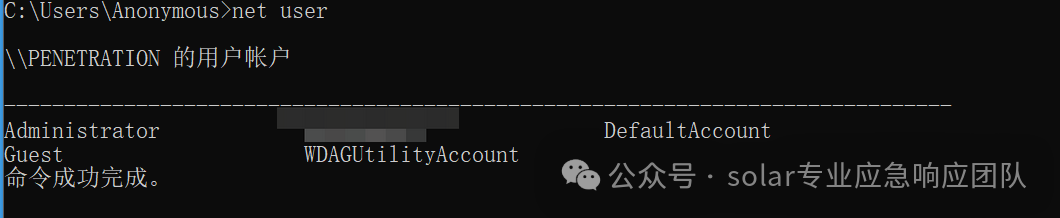

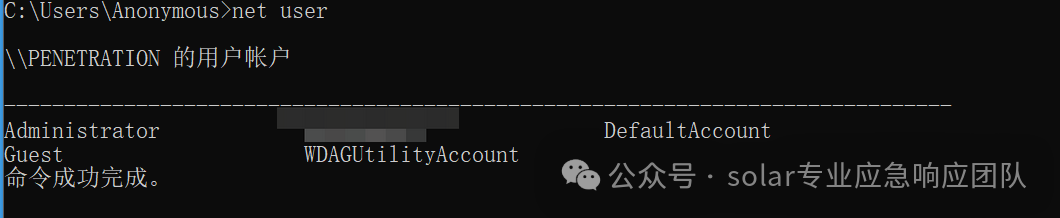

方法一:net user命令

通过cmd命令框输入net user,查看系统中创建的用户。

DefaultAccount:这是Windows 10中的一个预设账户,通常在新安装的系统中会出现。它在用户首次登录前提供了一个临时的、有限的用户体验。这个账户通常不显示在登录屏幕上,并且没有密码保护。WDAGUtilityAccount:这是Windows Defender Application Guard (WDAG) 的服务账户。WDAG是Windows 10的一个安全功能,允许用户在隔离的环境中运行不受信任的应用程序和浏览器会话,以防止恶意软件对主操作系统的影响。WDAGUtilityAccount是与这项功能相关联的服务账户,用于管理和运行WDAG的相关进程。Guest:Guest账户是Windows操作系统中的一个标准设置,用于提供有限的访客或临时用户访问权限。Guest账户通常处于限制模式,拥有最低限度的系统权限,并且通常无法安装软件或更改系统设置。它设计用于短期或不常用的临时访问。

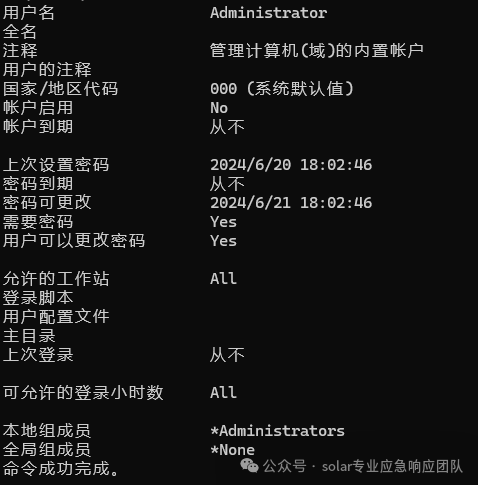

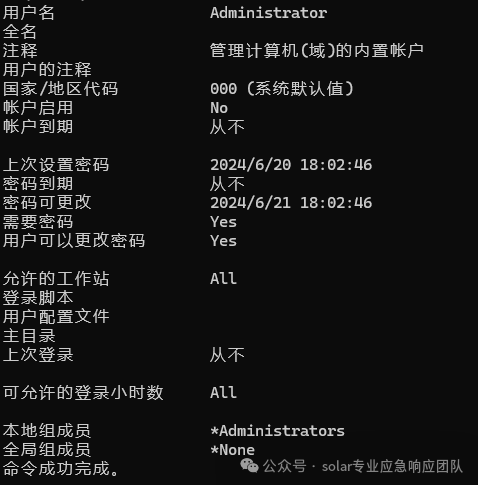

可以查看指定用户的信息,比如上次登录时间

net user administrator

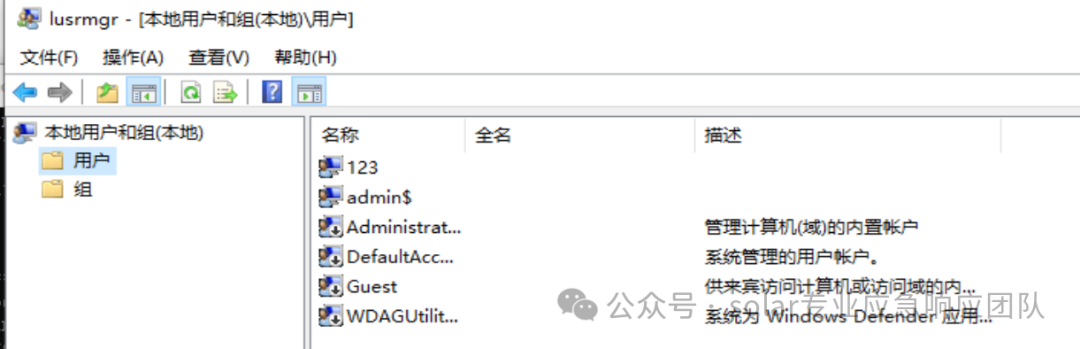

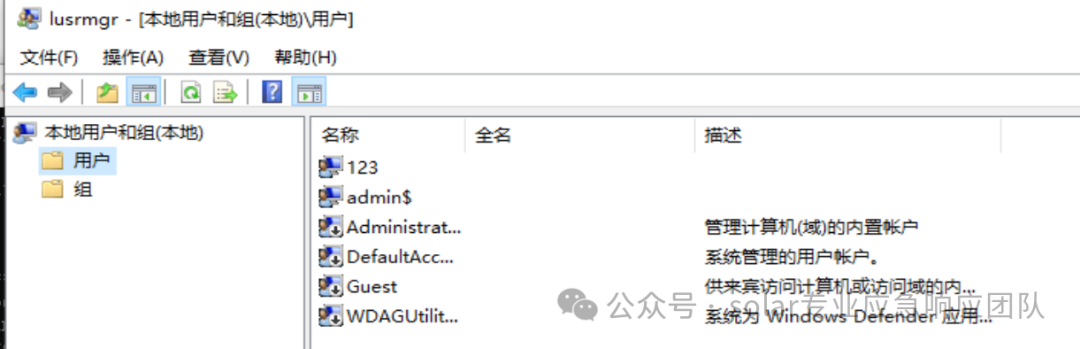

方法二:运行框

【Win+R】打开运行框,输入【lusrmgr.msc】命令打开本地用户和组,可以看到系统中的所有用户,包括隐藏用户。

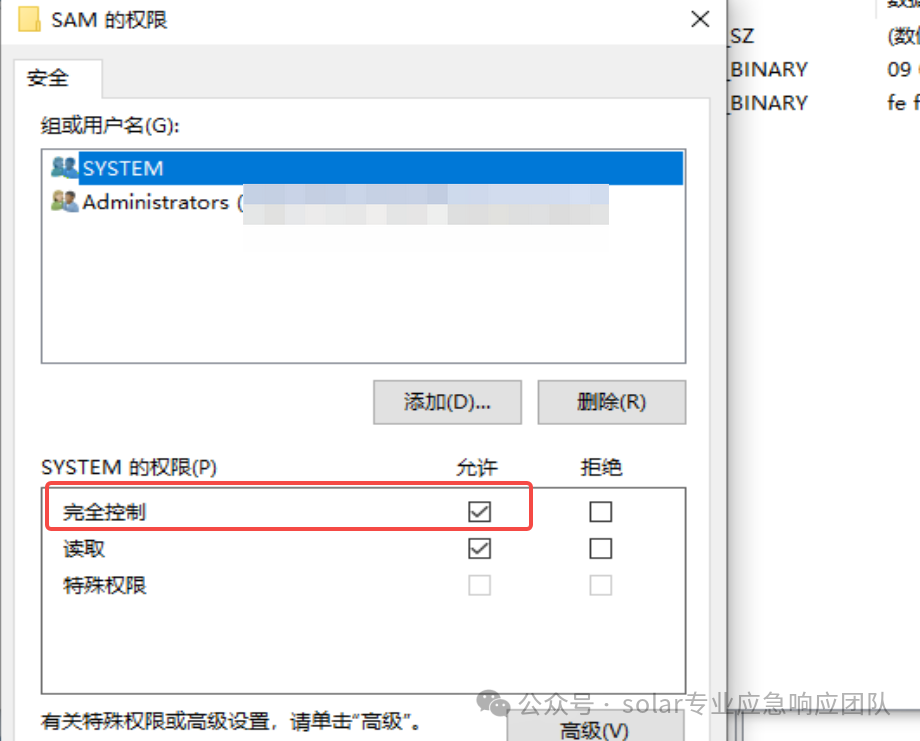

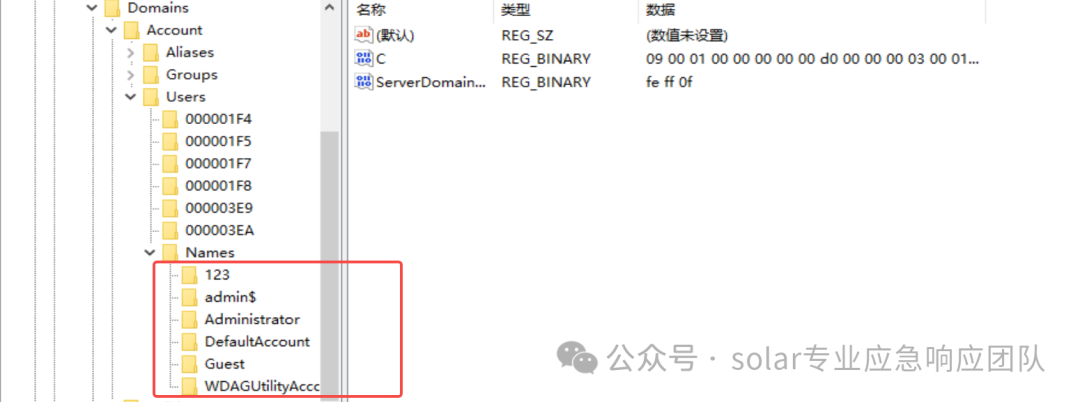

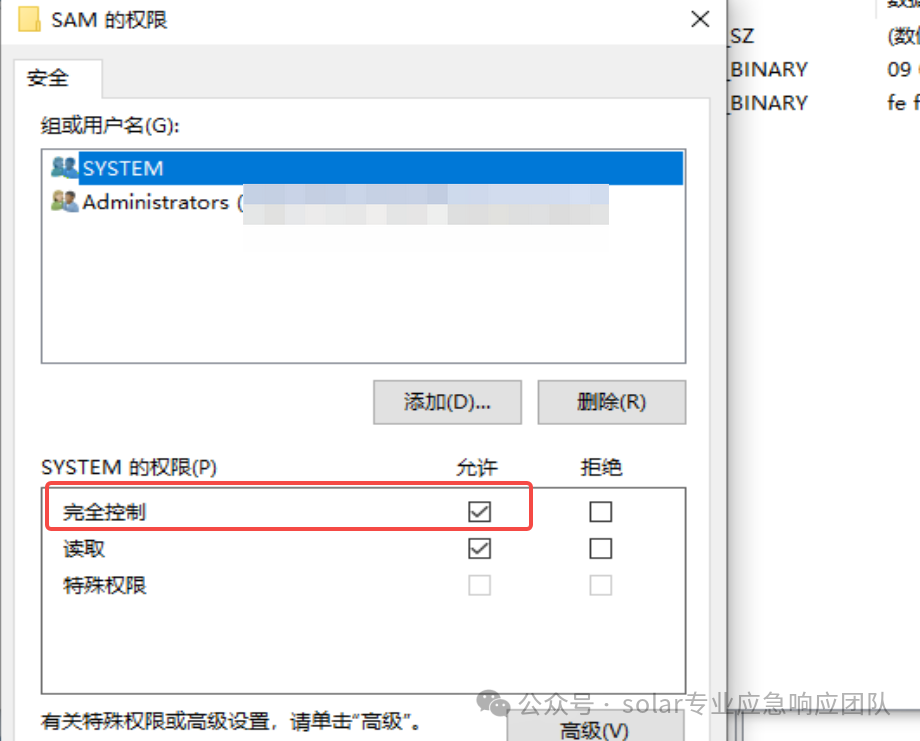

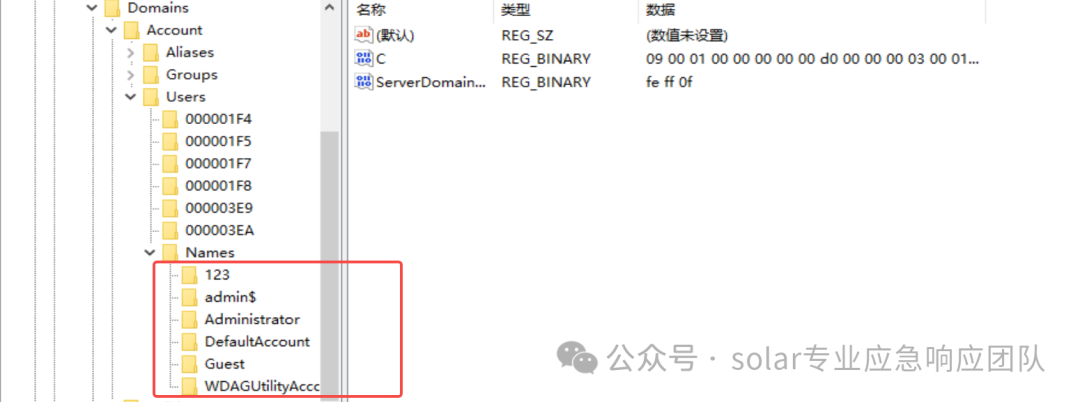

方法三:注册表

【Win+R】打开运行框,输入【regedit】命令打开注册表,可以看到系统中的所有用户,包括隐藏用户。查找以下路径:

\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

默认无法查看该选项内容,需右键权限,勾选为完全控制后确认,刷新即可看到

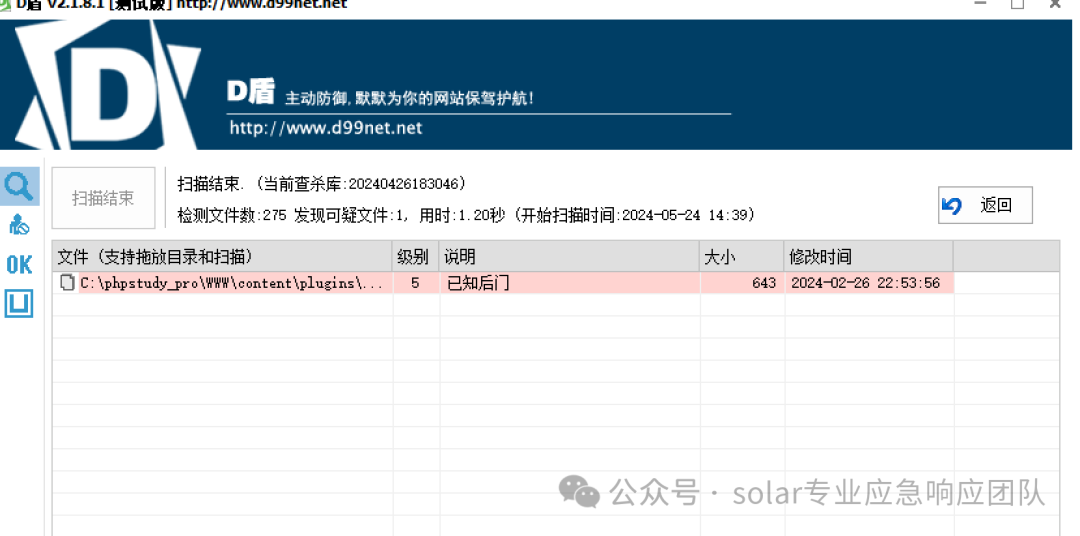

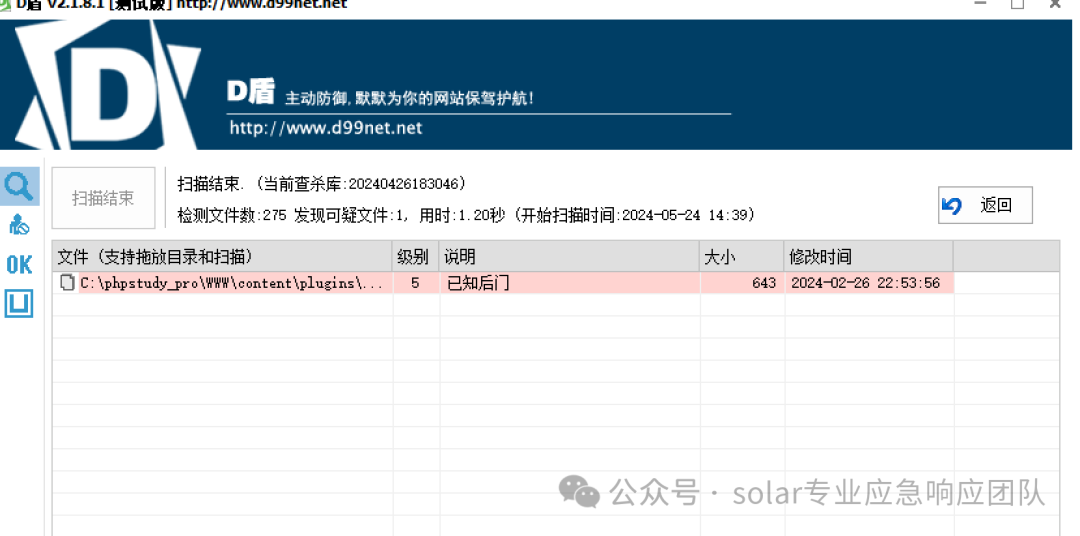

4.3.5 Webshell查杀

若服务器搭建系统,攻击者可能通过系统漏洞上传Webshell进行攻击利用,可通过D盾查杀工具进行排查检测,选择对应文件夹进行检测,右键点击可选择打开当前所在文件夹进行删除。 该工具除Webshell查杀功能以外,也能对启动项、隐藏账户、网络连接进行排查。

该工具除Webshell查杀功能以外,也能对启动项、隐藏账户、网络连接进行排查。

该文章在 2024/6/28 11:30:51 编辑过